Доброго времени суток!

Сегодня рассмотрим пример сброса пароля на коммутаторе Cisco. Далее делаем следущие шаги:

- Подключаемся к коммутатору через консольный кабель и запускаем терминал на компьютере.

- Нажимая и удерживая кнопку Mode (на передней панели), включаем питание.

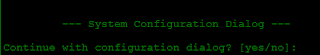

- Отпускаем кнопку когда на терминале появится режим switch:

- Далее делаем команду flash_init для инициализации флэш-памяти:

- Смотрим содержимое флэщ-памяти с командой dir flash:

- В файле config.text хранятся наш startup-config. Дело в том, что на коммутаторе нету выделенного NVRAM. Здесь NVRAM - это текстовый файл во флэш-памяти. При загрузке коммутатор будет искать именно этот файл config.text для загрузки конфига. Соответственно, если мы переименуем этот файл, то коммутатор его не найдет и загрузится без конфига:

- Далее загружаемся через команду boot. Переходим в привилегированный режим и переименуем обратно файл config.text:

- Теперь копируем содержимое config.text в running-config:

После этого можно менять пароли на свои. Хорошего всем дня!

Сегодня рассмотрим пример сброса пароля на коммутаторе Cisco. Далее делаем следущие шаги:

- Подключаемся к коммутатору через консольный кабель и запускаем терминал на компьютере.

- Нажимая и удерживая кнопку Mode (на передней панели), включаем питание.

- Отпускаем кнопку когда на терминале появится режим switch:

- Далее делаем команду flash_init для инициализации флэш-памяти:

- Смотрим содержимое флэщ-памяти с командой dir flash:

- В файле config.text хранятся наш startup-config. Дело в том, что на коммутаторе нету выделенного NVRAM. Здесь NVRAM - это текстовый файл во флэш-памяти. При загрузке коммутатор будет искать именно этот файл config.text для загрузки конфига. Соответственно, если мы переименуем этот файл, то коммутатор его не найдет и загрузится без конфига:

- Далее загружаемся через команду boot. Переходим в привилегированный режим и переименуем обратно файл config.text:

- Теперь копируем содержимое config.text в running-config:

После этого можно менять пароли на свои. Хорошего всем дня!