Доброго времение суток!

Сегодня рассмотрим пример сброса пароля на маршрутизаторе Cisco. Бывает ситуации, когда мы не знаем пароль для консольного доступа и для доступа в привилегированный режим. Для сброса мы подключаемся к маршрутизатору через консольный кабель и выполняем следующие шаги:

- Подключаемся к маршрутизатору через консольный кабель и на компьютере запускаем терминал (Например, putty.exe)

- На маршрутизаторе включаем питание

- Когда маршрутизатор начинает распаковать образ:

нажимаем сочетание клавиши Cntrl+C. Это останавливает загрузку образа Cisco IOS.

- Если мы всё правильно сделали, то окажемся в режиме ROMMON. Это выглядит так:

- С помощью вопросительного знака смотрим доступные команды этого режима:

- Мы используем команду confreg. Это команда позволяет нам меняет значение регистра. По умолчанию на маршрутизаторе регистр имеет значение 0х2102. Мы меняем его на 0х2142.

Почему 0х2142? При таком значении регистра маршрутизатор будет игнорировать содержимое NVRAM. Значит, он загрузится без начальной конфигурации, как новый. Далле для загрузки указываем команду boot:

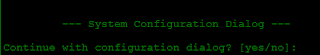

Далее маршрутизатор загрузится без конфигурации:

Теперь попадаем в привилегированный режим и копируем startup-config в running-config:

Здесь меняем необходимые пароли на свои и сохраняем конфигурацию. В конце меняем значение конфиг-регистра на 0х2102:

Перезагружаем маршрутизатор. Хорошего Всем дня!

Сегодня рассмотрим пример сброса пароля на маршрутизаторе Cisco. Бывает ситуации, когда мы не знаем пароль для консольного доступа и для доступа в привилегированный режим. Для сброса мы подключаемся к маршрутизатору через консольный кабель и выполняем следующие шаги:

- Подключаемся к маршрутизатору через консольный кабель и на компьютере запускаем терминал (Например, putty.exe)

- На маршрутизаторе включаем питание

- Когда маршрутизатор начинает распаковать образ:

- Если мы всё правильно сделали, то окажемся в режиме ROMMON. Это выглядит так:

- С помощью вопросительного знака смотрим доступные команды этого режима:

- Мы используем команду confreg. Это команда позволяет нам меняет значение регистра. По умолчанию на маршрутизаторе регистр имеет значение 0х2102. Мы меняем его на 0х2142.

Почему 0х2142? При таком значении регистра маршрутизатор будет игнорировать содержимое NVRAM. Значит, он загрузится без начальной конфигурации, как новый. Далле для загрузки указываем команду boot:

Далее маршрутизатор загрузится без конфигурации:

Теперь попадаем в привилегированный режим и копируем startup-config в running-config:

Здесь меняем необходимые пароли на свои и сохраняем конфигурацию. В конце меняем значение конфиг-регистра на 0х2102:

Перезагружаем маршрутизатор. Хорошего Всем дня!